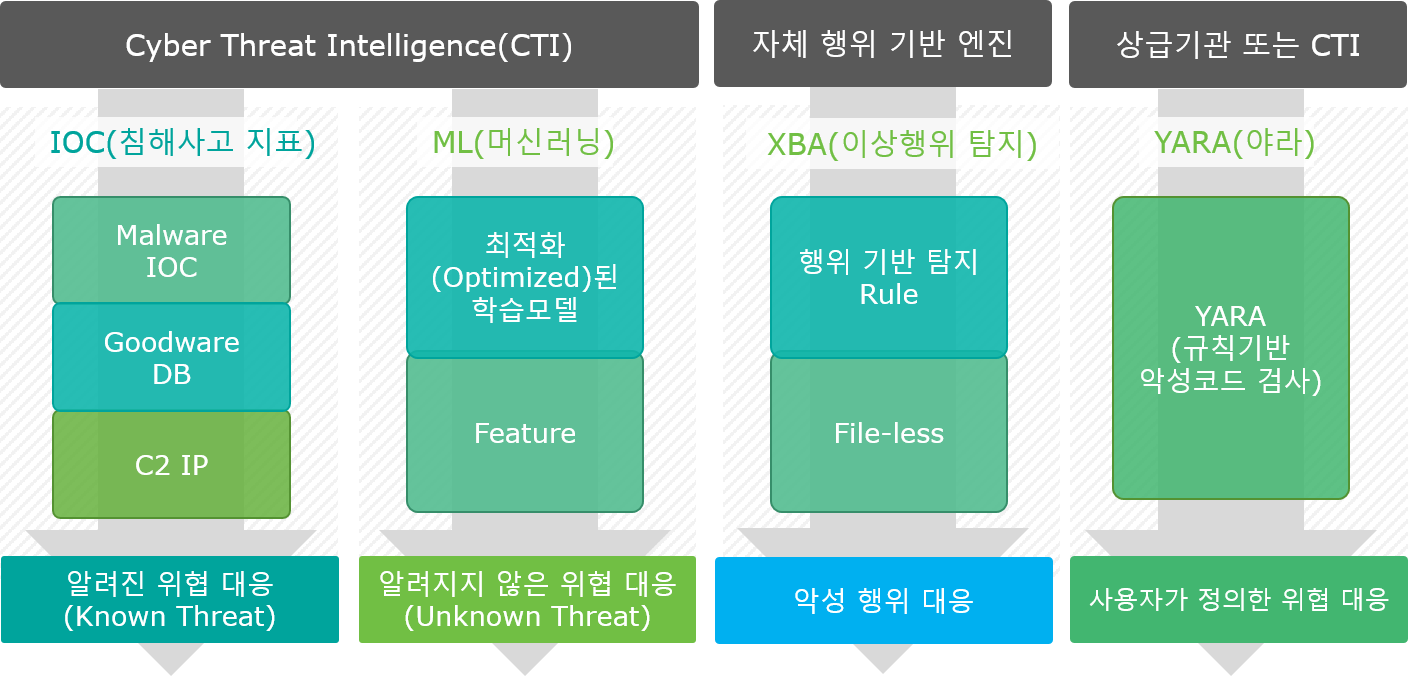

위협 탐지 기술

Genian EDR은 위협의 종류 에 따라 다양한 탐지 모듈을 이용하여 위협을 탐지, 대응합니다.

File 기반의 위협 은 크게 악성코드 로 분류되며, 악성코드는 알려진 위협 과 알려지지 않은 위협 으로 세분화 할 수 있습니다.

File-less 기반의 위협 은 이상행위 로 분류되며, 행위기반 이상탐지 엔진에 의해 탐지됩니다.

이 장에서는 다양한 위협 탐지 기술에 대해 설명합니다.

악성코드 탐지

IOC(Indicator Of Compromise, 침해지표) 는 전 세계에서 발생 및 기록되는 침해사고의 흔적들을 수집하고 이 정보들을 별도의 DB로 관리하고 있으며,

EDR 정책서버는 외부의 IOC DB 서버와 주기적으로 통신하여 최신 위협 정보를 업데이트 하고 있습니다.

폐쇄망 환경에서는 정책서버에 월 단위의 IOC DB를 직접 업데이트 할 수 있습니다.

엔드포인트에서 파일, 프로세스에 대한 이벤트가 발생하면 정책서버의 위협탐지(Threat Detector)엔진이 IOC DB에 해당 파일의 Hash값이 등록되어 있는 지 확인합니다.

파일정보가 등록되어 있는 경우, 해당 파일은 알려진 위협 으로 분류되며, IOC에 등록된 신뢰도,위험도,악성코드의 종류 정보를 확인할 수 있습니다.

IOC DB에 파일 정보가 등록되어 있지 않다면, 머신러닝 정보를 확인합니다.

머신러닝 탐지

엔드포인트에서 수집되는 정보 중 파일의 종류가 실행 파일(PE)인 경우, 해당 파일의 특징(Feature)을 추출합니다.

이 특징(Feature) 정보는 머신러닝에 의한 악성코드 탐지에 사용됩니다.

해당 파일이 조회가 된다면 알려진 위협 으로 분류되며, 정보가 없다면 알려지지 않은 위협 으로 분류됩니다.

알려진 위협과 알려지지 않은 위협은 관리자가 미리 설정한 정책(대응 방법)에 따라 에이전트에서 알람, 프로세스 강제 종료, 파일 삭제를 수행합니다.

머신 러닝에 의해서도 탐지되지 않는 경우, Reversing Labs, VirusTotal 등의 외부 인텔리전스(CTI:Cyber Threat Intelligence Service)에 등록된 파일인 지 한번 더 조회하는 절차를 수행합니다.

이상행위 탐지

File-less 기반의 위협은 이상행위 로 분류되며, 이상행위 탐지(XBA:X Behavior Analysis) 엔진에 의해 탐지합니다.

행위기반 이상탐지 엔진은 미리 정의한 이상행위 정책을 가지고 있으며, 엔드포인트에서 이상행위 감지 시 즉시 탐지 및 대응이 가능합니다.

MITRE ATT&CK(Adversarial Tactics, Techniques, and Common Knowledge-공격자 관점의 전술, 기술, 절차를 프레임워크로 제공하는 지식 베이스) 공격 기법 탐지 및 관련 정보를 제공합니다.

YARA Rule 탐지

YARA는 문자열이나 바이너리 패턴(Hex string)을 기반으로 악성코드를 검색, 분류할 수 있게 해주는 도구로,

문자열과 바이너리 패턴만을 이용해서 파일의 시그니처를 찾는 것뿐만 아니라 특정 Entry Point 값을 지정하거나,File Offset, Virtual Memory Address를 제시하고

정규 표현식을 이용하여 효율적인 패턴 매칭이 가능합니다.

Genian EDR은 관리자가 직접 작성한 YARA Rule을 통해 빠르고 효율적으로 엔드포인트의 위협을 탐지할 수 있습니다.