구축 고려 사항

Genian NAC를 통한 성공적인 NAC 구축

NAC를 구축하는 것은 네트워크 환경의 다양한 변화로 이어질 수 있습니다. 사용자의 가용성을 확보하기 위해 단계별 구축과정이 중요합니다. Genian NAC는 수많은 프로젝트 경험을 토대로 아래와 같은 구축 단계를 권장합니다.

1 단계 : 네트워크 자산에 대한 가시성 확보

네트워크 및 사용자 환경을 이해하는 것은 보안 정책을 설정하고 네트워크 접근 제어를 성공적으로 구축하는데 가장 중요한 요소입니다.

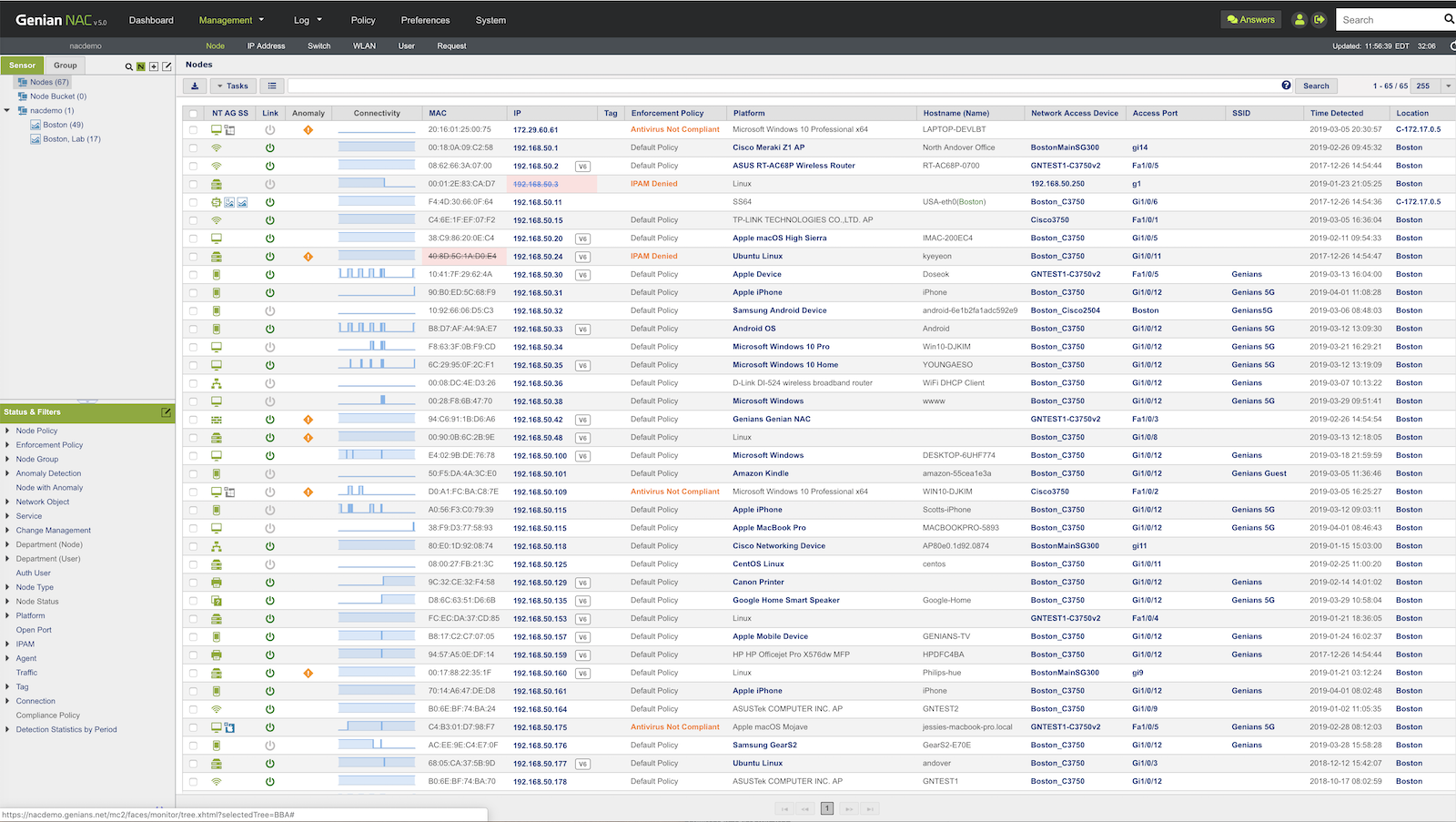

네트워크 및 사용자 단말에 대한 가시성을 가짐으로써 실시간으로 다음 정보를 모니터링 할 수 있습니다.

네트워크에 있는 단말의 유형과 수량을 정확하게 파악

네트워크를 구성하는 스위치 / 라우터와 같은 단말의 유형 / 수량 / 구성을 식별

사용자 단말의 운영 체제 / 하드웨어 / 소프트웨어 정보 확인

사무실의 무선 LAN 환경 이해

이러한 가시성을 확보하는 데는 여러 가지 방법이 있습니다. 많은 고객사로 부터 구현 복잡도가 높은 802.1x 액세스 제어 방법을 통해 가시성을 달성하지 못하였다고 전해 들었습니다. 802.1x는 가시성이 아닌 제어를 위해 설계된 기술이므로 제어를 하기 전 먼저 가시성을 확보해야합니다. 따라서 802.1x기술 만을 통해 점진적인 네트워크 액세스 제어환경을 구축하는 것은 매우 어렵습니다.

802.1x보다 가시성을 확보하는 방법으로 SNMP / CLI를 통한 스위치 단말 통합을 통한 정보수집이 있습니다. 이를 통하면 단말들을 제어하지 않고 가시성을 확보 할 수 있으므로 가시성을 쉽게 얻을 수 있습니다. 그러나 관리중인 스위치 제조업체, 모델, 관리되지 않는 스위치 장비들과의 호환성을 고려하여야합니다.

이러한 복잡성과 호환성 문제를 해결하기 위해 Genian은 별도의 독립적 네트워크센서 를 통해 가시성을 확보하는 방법을 제공합니다. 네트워크센서는 각 서브넷 (브로드 캐스트 도메인)에 연결되어 구성 될 수 있습니다. 기존 네트워크 환경이나 설정을 변경하지 않고 일반적으로 네트워크센서를 설치하여 전체 네트워크 가시성 확보 기간은 약 2 ~ 3 일 이내에 완료 됩니다.

Genian NAC는 또한 Windows 및 MacOS 운영 체제에 대한 가시성을 높이기 위해 Agent 소프트웨어를 제공합니다. 사용자의 시스템에 설치되어 관리자가 원하는 정보 (운영 체제 / 하드웨어 / 소프트웨어 / 업데이트 등) 를 수집하고 조회 할 수 있습니다.

2 단계 : 자산 분류 및 준수 확인

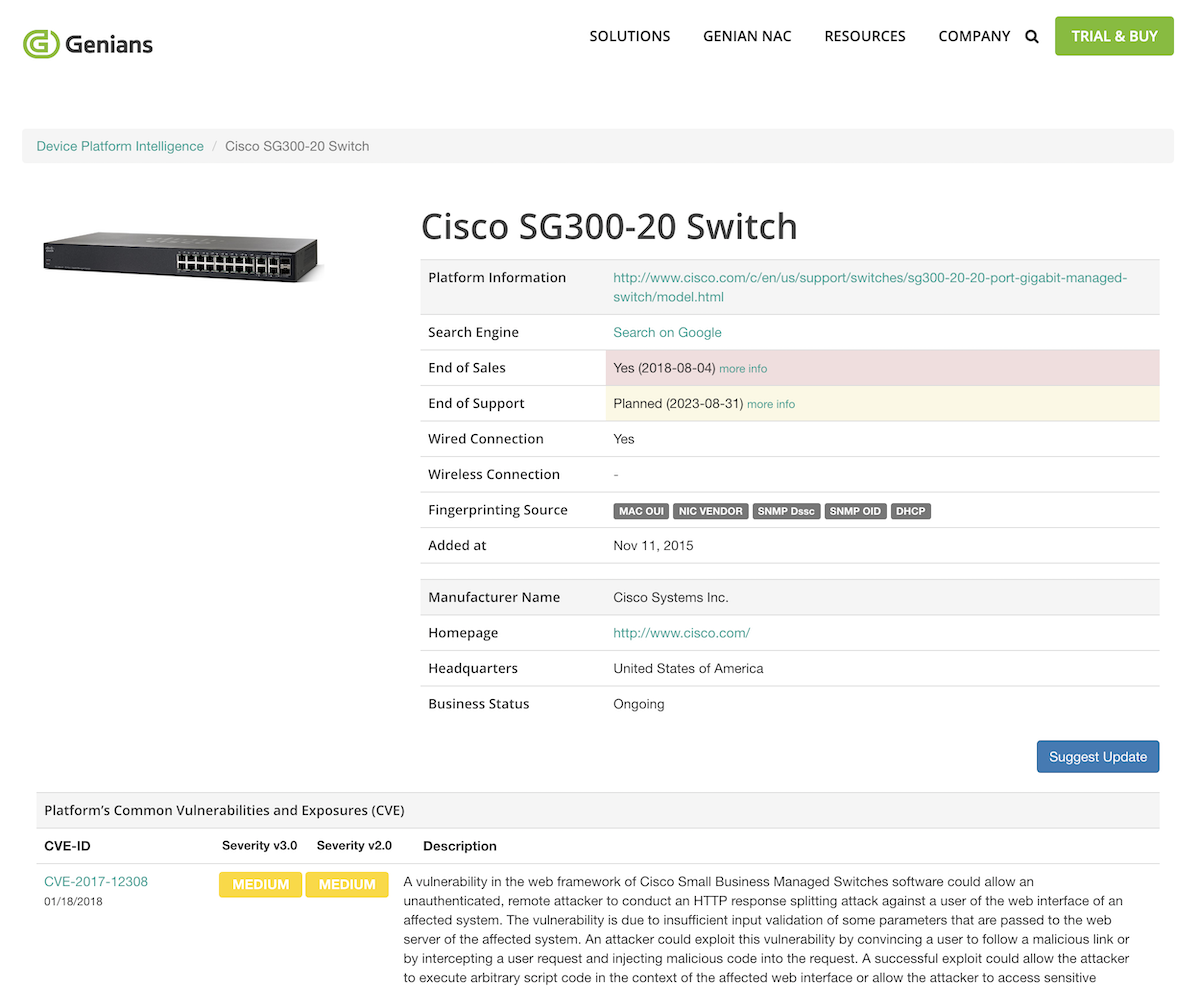

IT 자산의 가시성이 확립되면 다음 단계는 알려진 자산을 분류하는 것입니다. 자산을 IT 관리자 또는 사용자가 개인적으로 또는 공개적으로 사용되는지 여부와 같은 여러 가지 관점으로 분류하고 정렬해야합니다.

이를 위해 Genian NAC의 Device Platform Intelligence에서 제조 업체/제품 이름/모델 정보, 연결 방법 등 다양한 추가 정보를 제공합니다.

관리 분류 이외에도 보안 규정을 위반하는 단말를 분류하는 것은 매우 중요합니다. 일반적으로 다음 보안 조항을 고려 할 수 있습니다.

네트워크에 연결된 BYOD 단말 (개인 디바이스)

바이러스 백신 소프트웨어를 설치하지 않고 PC 사용

Wi-Fi를 허용하지 않는 네트워크에서 iPad와 같은 무선 연결만 제공하는 단말 감지

Genian NAC는 단말과 조건이 일치하는지 여부를 실시간으로 확인하기 위해 500 가지 이상의 다양한 조건을 제공합니다.

3 단계 : IT 보안 정책 및 수정 수립

IT 보안 정책이 수립되면 이를 위반하는 단말를 제어해야합니다. 그러나 식별된 모든 위반 단말를 한 번에 제어하는 것은 쉽지 않습니다. 이를 위해서는 단계별 자동 접근이 필요합니다.

IT 보안 정책이 수립되면 이를 위반하는 단말을 제어해야합니다. 그러나 식별된 모든 위반 단말을 한 번에 제어하는 것은 생각보다 어려운 일이며 단계별 대응이 필요합니다. 이를 위해 Genian NAC는 사용자 개입 없이 다양한 보안 설정 및 구성을 자동으로 처리할 수 있도록 액션 플러그인을 제공합니다. 더불어 CWP(Captive Web Portal)을 통해 사용자가 수행해야 할 작업을 안내합니다.

제어 작업에 대한 자세한 내용은 다음을 참조하십시오. 엔드포인트 제어

4 단계 : 네트워크 액세스 제어 적용 및 비준수 장비 차단

위 단계를 통해 인증되지 않은 단말들을 제거하고 사용자 단말에 필요한 보안 조치를 완료한 후, 나머지는 보안 규정 준수 여부를 지속적으로 모니터링하고, 규정을 위반하는 단말을 더 이상 네트워크를 사용하지 않도록 제어할 수 있습니다. 이 단계에서 네트워크 환경 및 필요한 보안 수준에 따라 다양한 제어 방법을 선택할 수 있습니다. Genian NAC는 이를 위해 다양한 제어 기능을 제공합니다.

802.1x

레이어 2 (ARP, DHCP)

SNMP / CLI (포트 종료)

포트 미러 (SPAN)

타 솔루션과의 연동 (방화벽, VPN 등)

에이전트

각 제어 방법에 대한 자세한 내용은 다음을 참조합니다. 제어 방법

기술적 고려 사항

Topic |

Layer 2 Sensor/Enforcer |

SNMP/CLI |

Port Mirror (SPAN) |

802.1x |

Agent |

|---|---|---|---|---|---|

Access Control at Layer 2 |

Yes

|

Yes

|

No

|

Yes

|

No

|

Access Control at Layer 3 |

RBAC

|

Switch Port ACL

|

RBAC

|

Switch Port ACL

|

OS Firewall

|

Post-admission Control |

ARP, DHCP

|

VLAN/ACL/Shutdown

|

TCP RST, ICMP unreach.

|

CoA*

|

OS Firewall

|

Additional Hardware |

Network Sensor

|

Managed Switches

|

Full traffic capable Device,

Tap Device,

SSL Decryption Device

|

802.1x Switch/AP

|

No

|

Endpoint Dependency |

No

|

No

|

No

|

802.1x Supplicant

|

Agent required

|

WLAN Security

|

Monitoring

(WNIC on Sensor)

|

Monitoring

(SNMP with Controller)

|

No

|

Monitoring / Control

(WPA2-Enterprise)

|

Monitoring / Control

(SSID Whitelist)

|

Layer 2 Security |

Detect MAC Spoofing,

Detect Rogue DHCP,

Managing IP Conflict

|

No

|

No

|

No

|

No

|

CoA*: Change of Authorization, RFC 5176 - Dynamic Authorization Extensions to RADIUS

관리 고려 사항

Topic |

Layer 2 Sensor/Enforcer |

SNMP/CLI |

Port Mirror (SPAN) |

802.1x |

Agent |

|---|---|---|---|---|---|

Network Config Change |

Trunk port (optional)

|

Switch Config,

VLAN/ACL

|

Tap Device,

SPAN Port

|

Switch Config,

VLAN/ACL,

Endpoint Config

|

No

|

Compatibility Issue |

No

|

Vendor-dependent

SNMP MIB/CLI

|

No

|

RADIUS Vendor Attribute,

non-802.1x capable Device

(Poor wired device support)

|

OS Type/Version

|

Easy of Deployment |

Easy

|

Difficult

|

Intermediate

|

Very Difficult

|

Intermediate

|

Phased Deployment

(Discover First, Control Later)

|

Yes

|

Yes

|

Yes

|

Must be controlled from

the start of deployment

|

Yes

|

Single point of Failure |

No

|

Yes

|

Yes

|

Yes

|

No

|

Vendor Lock-in |

No

|

Intermediate

|

No

|

High

|

Intermediate

|

Recommended for |

Essential Discovery

and Control

|

Extended information

and port control

|

Wireless network

|

Extended information

and enforce compliance

|

정책서버 모델

On-Premises

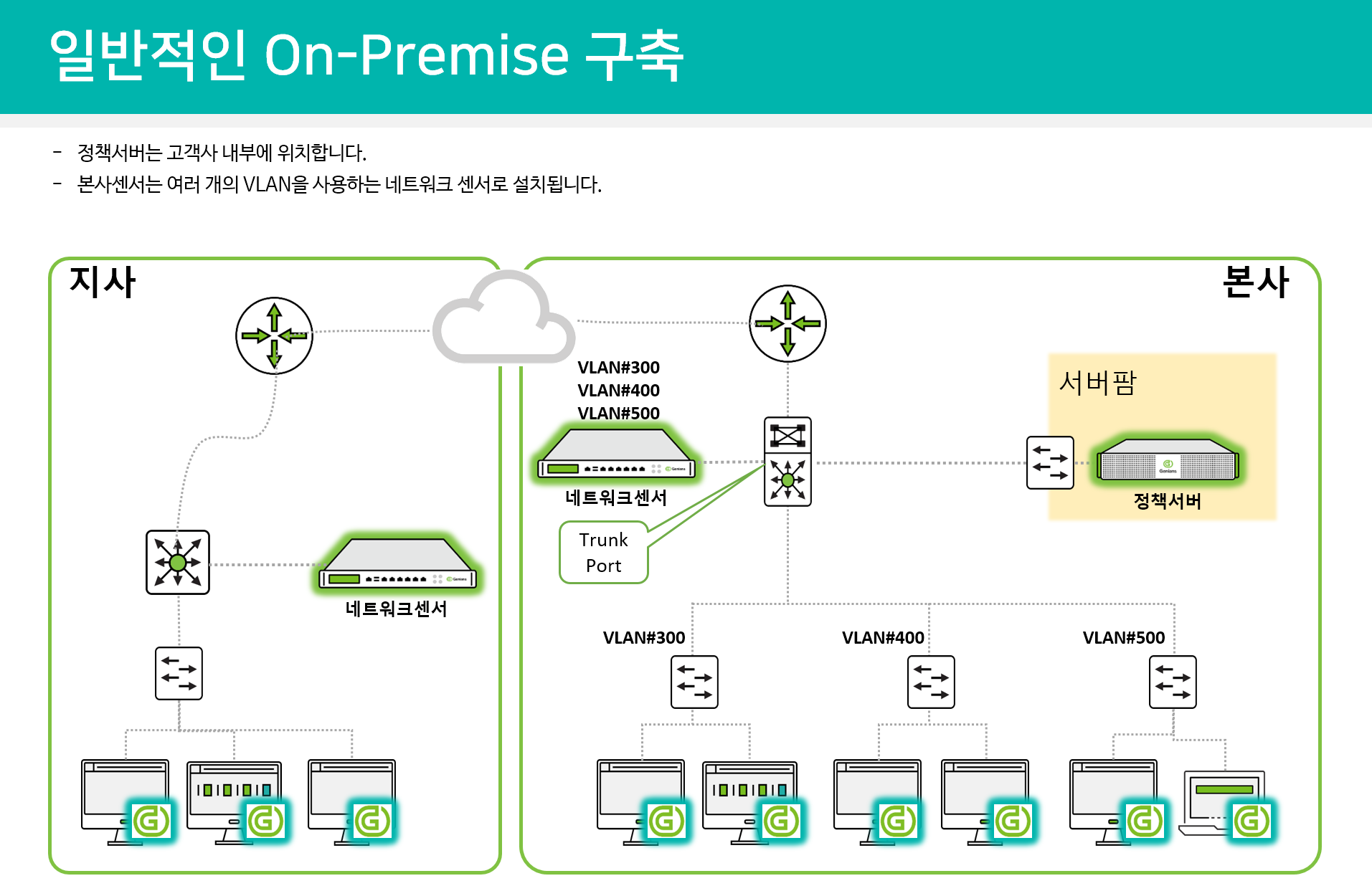

정책서버 및 네트워크센서 는 아래와 같이 구성하여 구축 할 수 있습니다.

스위치 포트는 표준 엑세스 포트이거나 최대 128 개(권장 64개)의 VLAN에 대한 트렁킹 포트가 될 수 있습니다. 하나의 네트워크센서에 128 개 이상의 VLAN이있는 경우 두 번째 네트워크센서가 필요합니다. (동일한 네트워크에 두 개의 네트워크센서가 있거나 802.1q 환경에서 중복되는 네트워크가있는 경우에 중복된 노드를 갖는 것은 문제가 되지 않으며, 단지 주의해야 할 사항일 뿐입니다.)

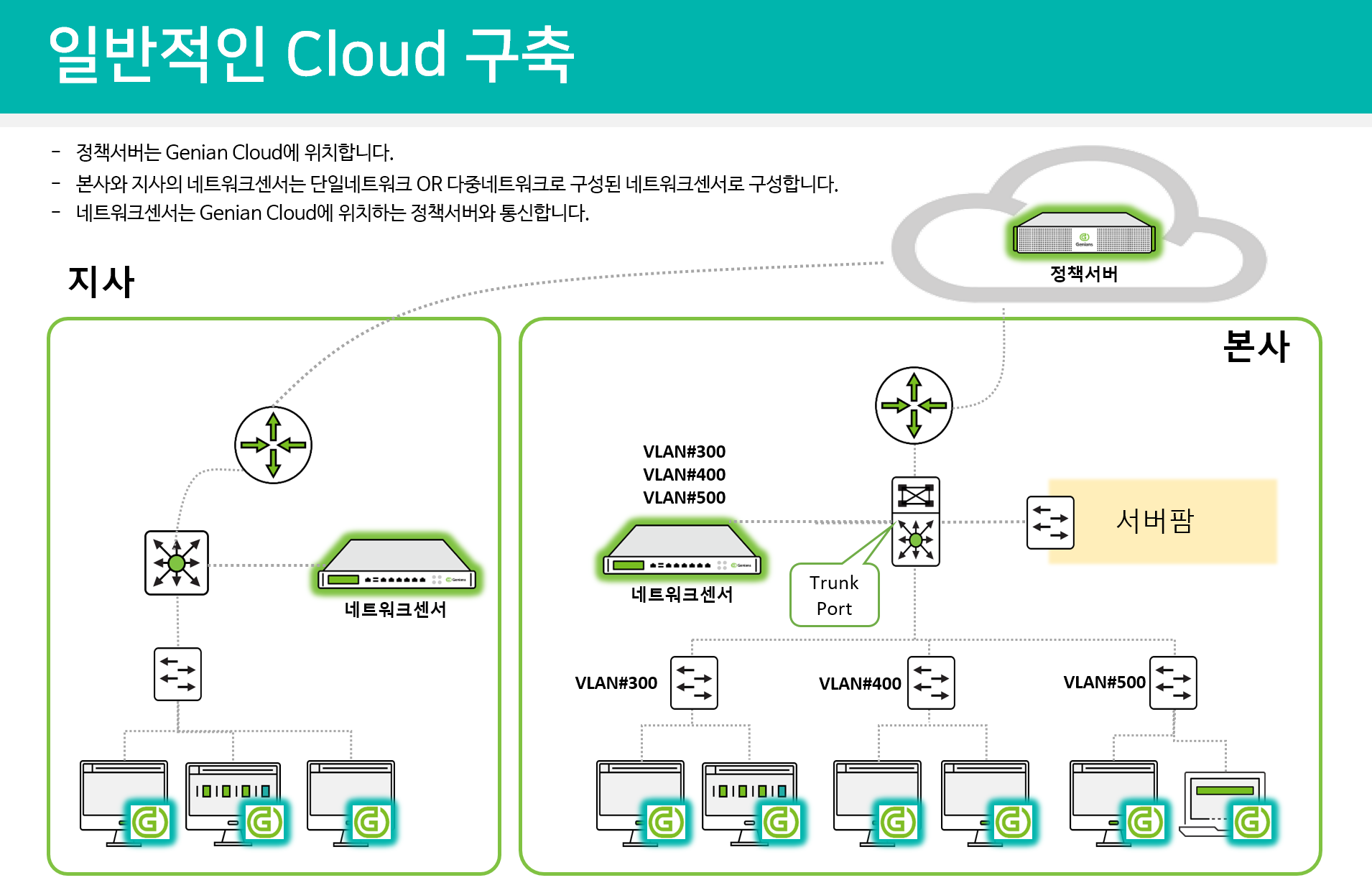

CLOUD

정책서버 는 클라우드에 설치가 되며 네트워크센서 는 원격 사이트 위치의 Edge Switch에 연결하여 설치 할 수 있습니다. Edge Switch 포트는 엑세스 포트이거나 최대 128개(권장 64개)의 VLAN을위한 트렁킹 포트 일 수 있습니다. 네트워크센서에 128 개 이상의 VLAN이있는 경우 두 번째 네트워크센서 가 필요합니다.