Paloalto PAN-OS에서 탐지한 위협노드 격리를 위한 연동 가이드

이 가이드는 Genian NAC와 Paloalto PAN-OS 제품간의 위협노드 탐지에 따른 노드의 격리를 위한 연동관련 정보를 제공합니다.

가이드 개요

이 문서는 Next Generation Firewall(NGFW) 시스템인 Paloalto의 PAN-OS와 네트워크 접근제어 시스템인 Genian NAC의 연동을 위한 설치와 설정 방법에 대한 가이드입니다.

이 문서에서 설명드릴 태그를 이용한 Paloalto PAN-OS와 Genian NAC의 연동은 Paloalto PAN-OS에서 탐지한 위협정보의 노드를 이용하여 Genian NAC가 위협노드가 네트워크로 진입하기 이전에 차단하여 회사의 네트워크를 위협에 최소화 하며, Genian NAC가 사용자용 노드에게 보안교정도구의 제공 및 노드 사용자를 위한 차단안내가이드를 적용할 수 있도록 태그를 적용하는 과정에 대한 것입니다.

연동의 목적

Genian NAC와 PAN-OS의 연동은 다음의 효과를 제공합니다.

위협의 범위를 최소화하여 노드의 네트워크 차단 수행

Genian NAC의 차단용 센서는 사용자 노드와 동일한 네트워크 레벨에 설치되어 동작합니다. 노드의 네트워크 접근을 차단하는 동작지점이 위협의 노드와 동일한 네트워크에서 수행하므로, 상대적으로 확산을 최소화 하여 노드를 격리합니다.

노드의 위험 수준에 따른 격리, 교정, 알림정책 적용

Genian NAC는 노드의 정보 수집을 위해 사용자 노드에 Agent를 설치하여 운영합니다. 그러므로, Genian NAC의 관리서버가 어떤 노드에서 위협이 탐지되었다는 정보를 PAN-OS로부터 수신한 후, 탐지된 위험의 수준에 따라 네트워크 격리, 노드의 특정 서비스 중단 또는 어플리케이션의 삭제와 같은 제어 그리고 사용자가 네트워크 사용을 위한 접속 시도 시, 격리된 사유와 해결방법등을 제시하는 방식의 적용 등의 노드의 위험 수준에 따른 제어방법을 선택적으로 적용할 수 있습니다(예. 태그 생성시, high, medium, low로 생성)

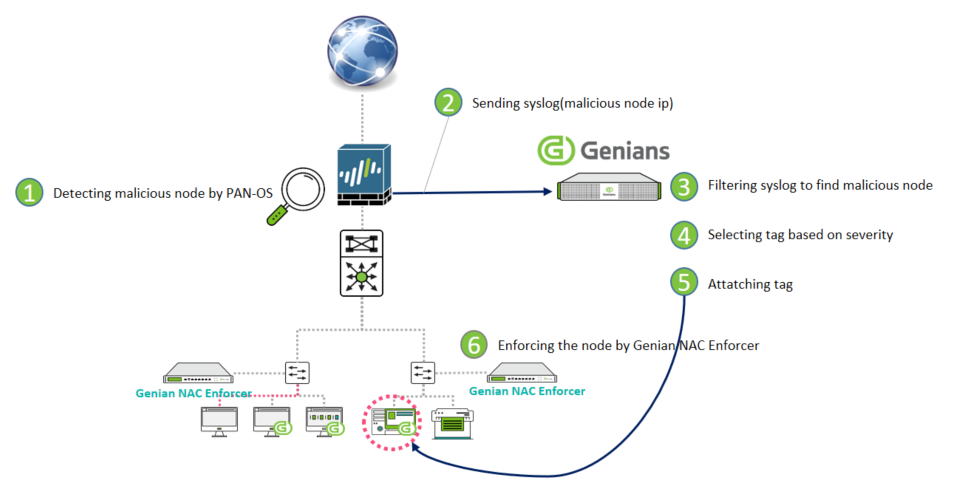

<접근제어 연동프로세스>

위협노드 탐지: PAN-OS

IP정보 전송 (syslog): PAN-OS

Malicious node에 대한 syslog 추출: Genian NAC 정책서버

위험도, 위험의 카테고리에 따른 선별: Genian NAC 정책서버

Tag 적용: Genian NAC 정책서버

Tag에 따른 노드의 제어: Genian NAC 센서

사전준비 사항

networking 사전 준비사항

Genian NAC Policy Center와 Paloalto PAN-OS간의 Syslog 통신을 확인합니다.

구현방식

TCP

UDP

Syslog

TLS (6514):TLSv 1.2

UDP (514)

Genian NAC의 접속 포트정보는UI에서 ‘시스템 > 서비스 관리 > 접속포트’에 있습니다.

(TLS 이용 시, Paloalto PAN-OS가 TLSv 1.2만 지원합니다.)

연동을 위한 paloalto PAN-OS 설정

본 문서에서 다루는 PAN-OS의 설정에 대한 설명은 Genian NAC와의 연동을 위한 부분에 한합니다.

Step 1: Syslog Server profile 생성하기

Device > Server Profiles > Syslog 로 이동한 후, Add를 선택합니다.

(만약, PAN-OS 제품이 여러 개일 경우, Location을 선택합니다)

Syslog server Profile 창에서의 입력 값은 다음과 같습니다.

설정 항목

설정 값

참고

Name

Genian_NAC_Tag

존재하는 Tag 중, 유일한 이름을 설정

Syslog Server

IP주소 또는 도메인 이름(FQDN)

Genian NAC의 정책서버 IP를 입력합니다.

Transport

TCP, UDP, SSL 중에서 선택합니다.

SSL일 경우 TLSv1.2만 지원합니다.

Port

통신포트를 지정합니다.

TLS, TCP는 6414, UDP 514로 입력합니다.

Format

BSD, IETF, IETF(SSL,TLS)중 선택

기본 값은 BSD입니다.

Step 2: 트래픽, 위협 정보, Wildfire를 위한 Syslog 전송 설정하기

트래픽 정보, 위협 정보, 그리고 보안 위협에 자동대응 하도록 만들어진 WildFire의 전송을 위한 설정입니다.

(기존에 존재하던 Log Forwarding Profile을 선택하셔도 되고, 신규로 만들어 주셔도 됩니다.)

Objects > Log Forwarding 을 선택하면 나타나는 Log Forwarding Profile 설정 창 에 다음과 같이 입력합니다.

Profile의 이름을 정해줍니다.

각 로그 별로 type을 지정하고 위험도를 정하고 Syslog Server의 Profile을 선택합니다. (Genian_NAC_Tag 선택)

연동을 위한 Genian NAC 설정

Syslog 연동을 위한 paloalto PAN-OS 설정

Paloalto PAN-OS가 위협노드 정보를 syslog로 Genian NAC으로 전송 시, Genian NAC에서의 처리를 위한 설정에 대한 안내입니다.

Step 1: paloalto PAN-OS가 전송한 정보를 수신하기 위한 syslog 서버 설정하기

설정 > 환경설정 > 감사기록 으로 이동합니다.

Syslog 감사기록 저장에서 추가 를 클릭한 후, 다음의 설정 값을 입력합니다.

설정 항목

설정 값

참고

필터이름

PANOS_critical

필터타입

host

Program, Host, Match, netmask중 택1

필터 값

xxx.xxx.xxx.xxx

PAN-OS 장비의 IP

IP키 값

src=

노드의 IP

MAC키 값

입력하지 않음

User 키값

입력하지 않음

문자셋

유니코드(UTF-8)

작성 후, 추가 를 클릭합니다.

Step 2: 제어를 위한 Tag 추가하기

Genian NAC는 타 장비와 연동 등에서 유연하고 다양하게 활용하기 위하여, Tag 기능을 제공합니다. PAN-OS와의 연동 시에는, PAN-OS의 로그에서 제공하는 위험 등급에 따라 제어정책을 적용하기 위하여 3종류의 Tag를 생성, 적용하였습니다. (원래 PAN-OS는 Critical, High, Medium, Low, Informational을 제공하지만, 위험도가 높은 3가지에 대해서만 작성했습니다)

설정 > 속성관리 > 태그 관리 *로 이동한 후, *작업선택 > 생성 을 클릭하여 태그를 생성합니다.

Step 3: 제어정책 적용을 위한 로그필터 만들기 및 위협노드에 태그적용하기

Genian NAC는 유용한 로그필터 기능을 제공합니다.

로그필터기능은 로그의 값들을 사용자가 자유롭게 검색한 정보를 기반으로 정책화 할 수 있는 구조로 만들어져 있습니다. 다시 말하면, 필터링 가능한 정보가 담긴 로그라면 Genian NAC는 대상노드를 제어할 수 있다는 의미입니다.

본 연동가이드에서는 PAN-OS의 로그의 설명 중, 'Severity:critical'+ 'category:malicious'가 포함된 것을 검색하여, 필터를 만들고, 이 필터에 해당하는 로그의 노드에 태그를 적용하는 것을 예로 설명합니다.

로그필터 만들기

감사 > 로그 로 이동합니다.

로그검색창에서 Add Filters를 클릭하면 필터 설정화면 이 열립니다.

설정화면 중, 설명 란에 'Severity:critical'+ 'category:malicious' 를 적용하여 검색합니다.

필터를 만든 후, 우측의 'Save' 버튼을 눌러서 저장하면, 로그필터가 만들어 집니다.

원하는 정보만 남았는지 확인하여 필터에서 잘못된 정보가 나타나지 않도록 설정을 완료합니다.

위험도에 따른 태그적용 설정하기

로그필터에서 가려낸 노드에 태그를 적용하기 위하여, 필터 하단부의 태그를 NONE > 할당 으로 변경하고 다음과 같이 입력합니다.

설정 항목

설정 값

참고

검색대상

노드

할당대상

노드

태그 추가

PANOS-Critical

아래의 Threat Log Fields 참고하여 설정합니다.

이렇게 설정하면 PAN-OS에서 탐지된 위협의 수준(severity)와 분류(category)에 따라 노드에 태그가 적용됩니다.

참고: PAN-OS의 로그 중, 위험도, 분류와 같이 유용한 필터정보는 PAN-OS Threat log field 를 참조바랍니다.

Step 4: 제어정책 만들기

Genian NAC는 정책을 생성할 때 그룹단위로 적용합니다. 그러므로 노드를 그룹에 추가해 주어야합니다.

태그가 적용된 노드그룹 만들기

정책 > 그룹 > 노드 로 이동한 후, 작업선택 > 생성 을 클릭합니다.

설정 부분의 기본정보를 작성 한 후, 하단 부의 '그룹조건'에서 다음과 같이 설정합니다.

설정 항목

설정 값

참고

조건연산

OR

AND 또는 OR 선택

조건설정 > 항목

태그

조건설정 > 조건

존재하면

설정유무, 존재하면, 존재하지 않으면 중 택1

조건설정 > 설정

PANOS-critical

작성 후 ‘생성’을 클릭합니다.

태그가 적용된 제어정책 만들기

정책 > 제어정책 으로 이동한 후, 작업선택 > 생성 을 클릭합니다.

정책생성 마법사를 이용하여 정책을 생성합니다. 다른 과정은 모두 동일하며, 노드그룹할당 부분에서 PAN-OS critical 을 선택하여 적용합니다.

정책을 생성한 후, 우측 상단부의 ‘변경정책적용’을 클릭하면 연동작업은 완료됩니다.