Paloalto Networks Firewall의 연동 가이드

이 가이드에서는 Palo Alto 방화벽을 통한 연동에 대한 내용을 제공합니다.

가이드 개요

이 가이드는 Genian NAC 엔지니어 및 기업 운영자가 Genian NAC 및 PAN 방화벽과 협력하여 PAN 인증 방화벽에 사용자 인증 정보를 보내는 방법에 대해 설명합니다.

PAN 방화벽은 일반적으로 사용자가 부서 나 위치를 변경 할 때 IP 정보가 변경되고 이에 따라 할당 된 권한이 수정 되도록 요구합니다. IP 기반 방화벽 정책은 누가 IP를 사용하고 있는지 알지 못하지만 Genian NAC와 협력하여 IP에 대한 사용자 정보를 얻을 수 있습니다.

이 정보를 바탕으로 사용자의 부서 또는 위치가 이동되고 IP 정보가 변경 되더라도 사용자는 방화벽의 규칙을 수정하지 않고 각 사용자에게 할당 된 권한을 적용 할 수 있습니다. 관리자의 내부 인프라 운영 및 보안을 효율적으로 향상시킵니다.

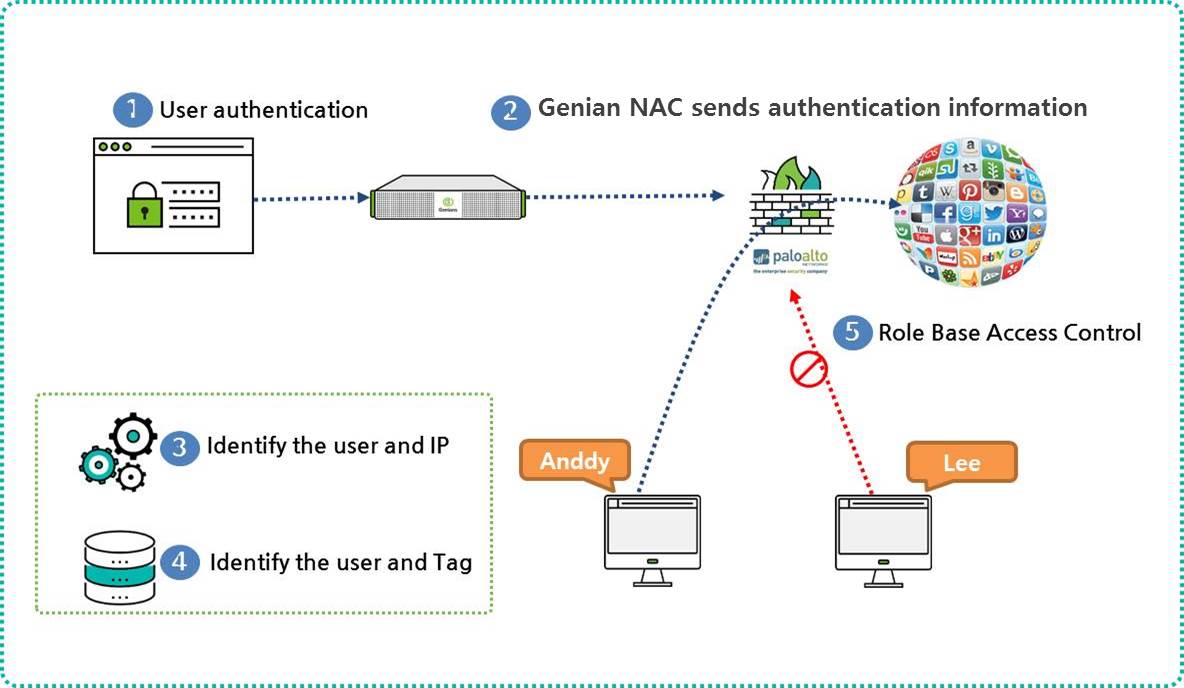

PAN Firewall을 이용한 Genian NAC 구축

Genian NAC는 인증 연동을 제공합니다. PAN 방화벽은 Genian NAC에서 제공하는 IP 및 사용자 인증 정보를 참조하여 정보에 태그를 할당하고 PAN 방화벽에서 생성 된 USER-ID 및 매핑을 수행하여 PAN 방화벽의 사용자 역할에 의한 액세스 제어를 가능하게합니다.

인증 프로세스는 다음과 같습니다.

Genian NAC의 사용자 인증

Genian NAC는 인증 사용자 및 IP 정보를 PAN 방화벽에 보냅니다.

PAN 방화벽은 인증 사용자와 Genian NAC에서받은 IP 정보를 자체 사용자 ID 테이블과 비교합니다.

PAN은 User-ID에 할당 된 태그를 확인합니다.

각 사용자에게 할당 된 태그를 기반으로 역할 별 액세스 제어 정책이 수립됩니다.

XML API를 통해 연동을 위한 PAN Firewall 구성

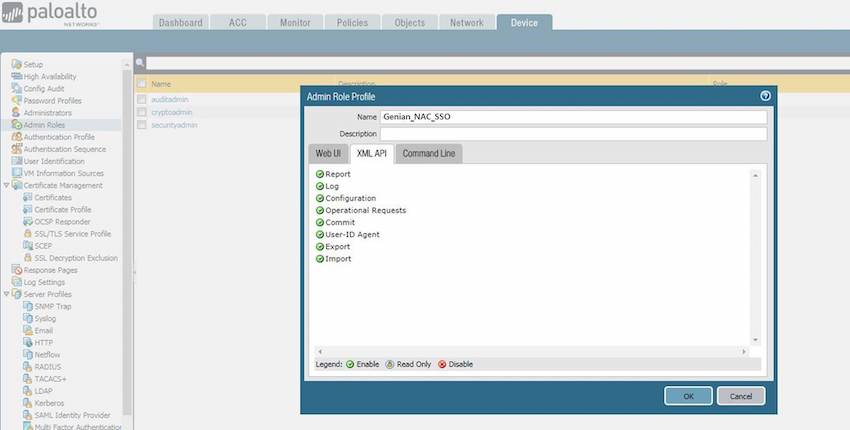

1. PAN 방화벽에서 관리자 역할 생성

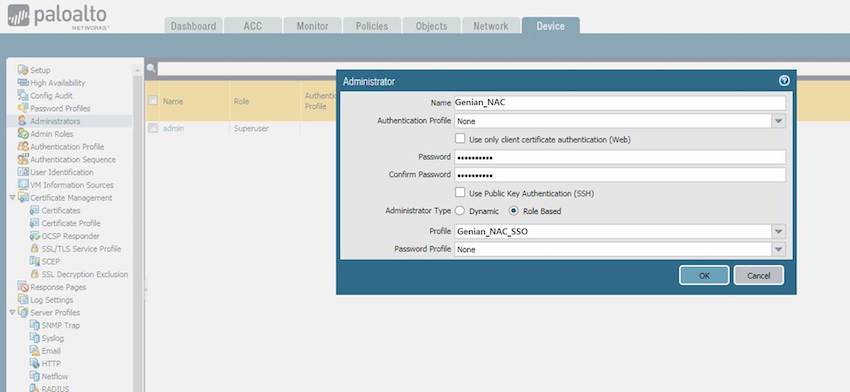

2. PAN 방화벽에서 Genian NAC 계정 생성

3. PAN 방화벽에서 XML 키를 생성

다음 URL로 이동: https://[ IP of PAN firewall]/api/?type=keygen&user=[username]&password=[password] 아래에서 생성된 키를 볼 수 있습니다.

Script <response status = 'success'> <result> <key>LUFRPT1KbW80SU1hRXJuNk5XNHBudUhCNGMydE0rSUk9RFIzdEJ5RGcwWkRCVlhYMXl0Q1FPdz09 </key> </result> </response>

4. Genian NAC에서 SYSLOG 전송을 위한 설정

Genian NAC는 감사 로그의 필터를 사용하여 XML과 연동합니다.

상위 항목의 감사 로 이동합니다.

왼쪽 로그 항목에서 로그 > 검색 > 고급검색 > 로그 ID > 인증 > 검색 버튼을 클릭합니다.

사용자 인증 로그가 표시되고 다른이름으로 저장 버튼을 클릭합니다.

(가) 로그필터 생성 및 감사로그 전송설정

이름 입력: SSO_PaloAlto

Webhook URL 설정:

Call the PAN firewall XML https://[IP of PAN firewall]/api/?type=user-id&action=set&key=LUFRPT1KbW80SU1hRXJuNk5XNHBudUhCNGMydE0rSUk9RFIzdEJ5RGcwWkRCVlhYMXl0Q1FPdz09(나) 로그필터 문자셋 및 전송내용 설정

character Set 선택: EUC-KR

방식 선택: POST

POST 데이터 입력:

Script <uid-message> <version>1.0</version> <type>update</type> <payload> <login> <entry name="{ID}" ip="{_IP}" timeout="20" /> </login> </payload> </uid-message>(다) 로그필터 데이터 전송타입 설정

5. PAN 방화벽에서 보안 영역에 사용자 식별 구성

PAN 방화벽 정책 규칙은 보안 영역을 사용하여 영역 내에서 자유롭게 흐르는 데이터 트래픽을 식별합니다. 허용된 보안 정책 규칙을 정의하기 전에는 다른 영역 간에 자유롭게 흐르지 않습니다. 사용자 ID를 적용하려면 최종 사용자 트래픽으로 전달되는 인바운드 및 아웃바운드 영역 모두에서 사용자 ID를 사용하도록 설정 해야합니다.

사용자 ID를 사용하도록 설정

Network > Zone 로 이동

Enable User Identification 선택 및 OK 클릭.

6. PAN 방화벽에서 SSH 및 웹 콘솔에서 로그인 이벤트를 수신하고 있는지 확인

CLI Command admin@PA-VM> show user ip-user-mapping all IP Vsys From User IdleTimeout(s) MaxTimeout(s) --------------- ------ ------- --------- -------------- ------------- 172.29.101.1 vsys1 XMLAPI genian 1111 1111 Total: 1 users

PAN 방화벽 WebConsole

SYSLOG를 통해 연동을 위한 PAN Firewall 구성

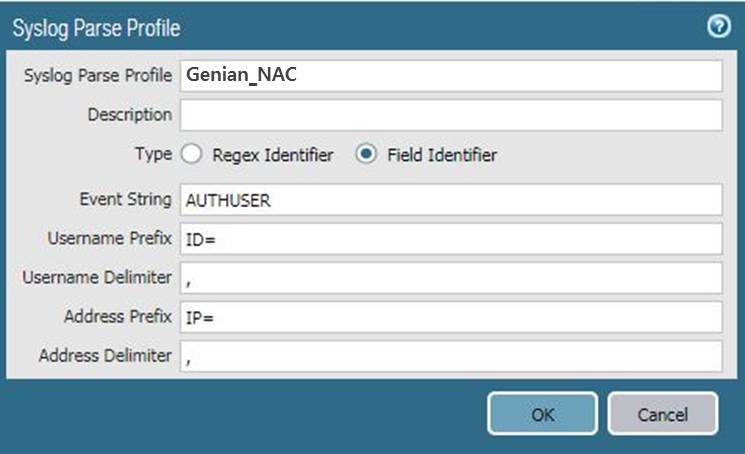

1. PAN 방화벽에서 필터 생성

Palo Alto 방화벽은 Genian NAC와 Syslog 메시지를 수신할 때 인증 관련 메시지를 구분하는 로그 필터를 생성합니다.

상단 항목의 Device 로 이동합니다.

사용자 Identification > User Mapping > PAN 방화벽 User-ID Agent Setup 탭에서 기어 와 같은 모양의 버튼을 클릭합니다.

Syslog Filters > Add 로 이동합니다

Enter values Enter a Syslog Parse Profile: Genian_NAC Enter a Event String: AUTHUSER Enter a Username Prefix: ID= Enter a Username Delimiter: , Enter a Address Prefix: IP= Enter a Address Delimiter: ,

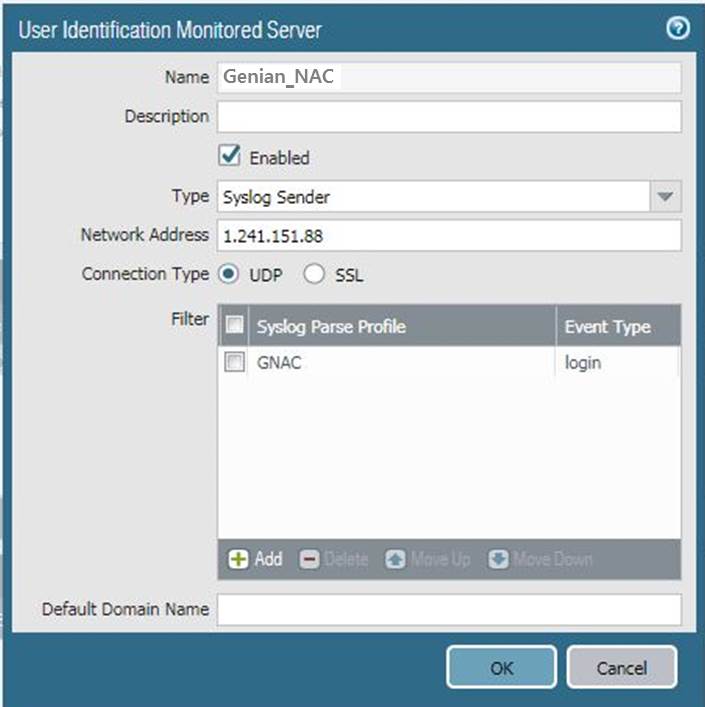

2. PAN 방화벽이 모니터하는 SYSLOG 송신자 지정

Device > User Identification > User Mapping 및 ADD (서버 모니터링 목록에 대한 항목을 추가)

Enter values Enter a Name to identify the sender Make sure the sender Profile is Enabled (default is enabled) Set the Type to Syslog Sender. Enter the Network Address of the Genian NAC IP address Select SSL(default) or UDP as the Connection TypeNote

UDP 프로토콜은 암호화되지 않은 데이터이므로 스푸핑이 될 수 있어 SSL 프로토콜을 사용하는 것이 좋습니다.

The listening ports(514 for UDP and 6514 for SSL)

4. PAN 방화벽에서 SYSLOG Listener 서비스 활성화

Genian NAC의 SYSLOG를 받을 수 있습니다.

Network > Network Profiles > Interface Mgmt > ADD 새 프로파일로 이동합니다.

Enter values Enter a Name to identify the Network Profile: Allow Genian NAC Check the User-ID SYSLOG Listener-SSL or User-ID SYSLOG Listener-UDP Click OK to save the interface management profile

5. PAN 방화벽에서 인터페이스 관리 프로파일을 인터페이스에 할당

Network > Interfaces 로 이동하여 인터페이스를 편집합니다.

Advanced > other info > Interface Management Profile 선택 > Allow Genian NAC 선택 > Ok 를 클릭합니다.

Commit

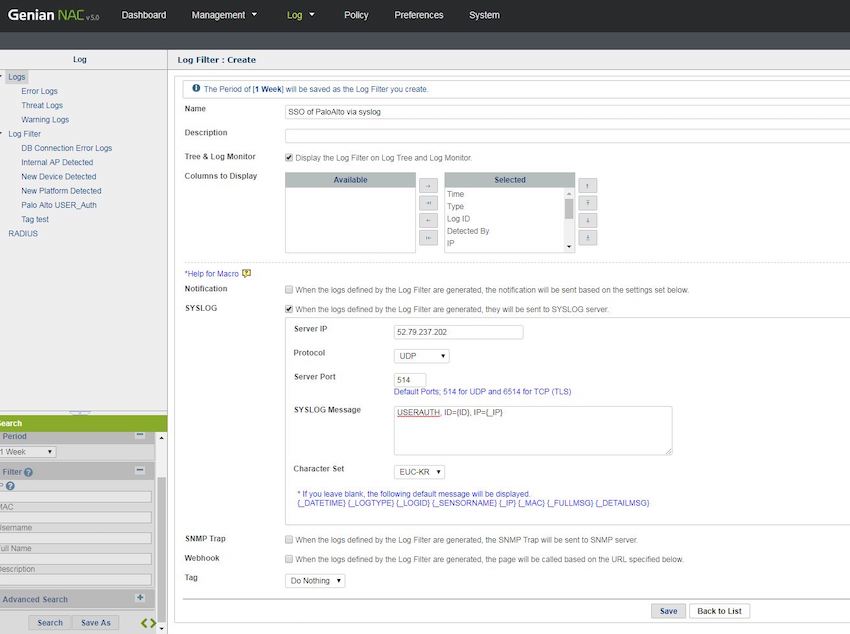

6. Genian NAC에서 SYSLOG를 전송하도록 설정

Genian NAC는 감사 로그의 필터를 사용하여 SYSLOG 와 연동합니다.

상위 항목의 감사 로 이동합니다.

왼쪽 로그 항목에서 로그 > 검색 > 고급검색 > 로그 ID > 인증 > 검색 버튼을 클릭합니다.

사용자 인증 로그가 표시되고 다른이름으로 저장 버튼을 클릭합니다.

Enter values Enter a Name Enter a Server IP address[ Palo Alto IP] Select the Protocol either UDP or TCP(TLS) Set a Server port(UDP for 514, TCP(TLS) for 6514) Enter the SYSLOG Message: USERAUTH, ID={ID}, IP={_IP} Click the Save

7. PAN 방화벽에서 사용자가 로그인하거나 로그아웃할 때 사용자가 매핑되는지 확인

CLI command admin@PA-VM> show user ip-user-mapping all type SYSLOG IP Vsys From User IdleTimeout(s) MaxTimeout(s) --------------- ----- ------- -------------------- -------------- ------------- 172.29.101.1 vsys1 SYSLOGI genian 2220 2220 Total: 1 users