Cisco ASA 연동 - 동적 ACL 적용

사용자가 Cisco ASA (또는 유사한 솔루션)를 VPN 게이트웨이로 사용하여 네트워크에 접속하는 경우, Genian NAC의 RADIUS 서버를 사용하여 dACL(Dynamic ACL)을 적용하고 다양한 네트워크 리소스에 대한 역할 기반 액세스 제어를 수행할 수 있습니다.

RADIUS 서버 연동

먼저, RADIUS 서버가 올바르게 구성되어 있고 설정이 VPN 환경과 호환되는지 확인하십시오.

참고: RADIUS 제어 설정

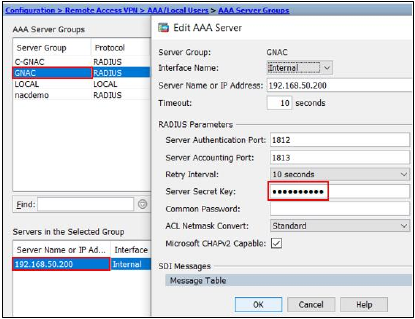

다음으로, 아래 예시와 같이 Shared Secret, Server Address, Authentication Port, Accounting Port 및 기타 정보를 입력하여 Genian NAC를 VPN 설정에서 인증 서버로 구성하십시오.

dACL 구성

이는 RADIUS 정책 을 구성하고 액세스 정책 을 ACCEPT 로 설정한 다음, 추가 속성 에 대해 Cisco InBound ACL 을 설정하여 수행할 수 있습니다.

이 예시에서는 사용자 이름 속성과 Genian의 사용자 그룹 기능을 사용하여 그룹 구성원의 네트워크 액세스를 단일 서버로 제한합니다.

상단 패널에서 정책 으로 이동하십시오.

왼쪽 패널에서 정책 > RADIUS 정책 으로 이동하십시오.

작업 > 생성 을 클릭하십시오.

일반 에 이름, 우선순위, 활성화 상태 를 입력하십시오.

조건 에 속성 을 선택하십시오. 이 예시에서는 사용자 이름 을 선택하십시오.

연산자 및 값 을 각각 사용자 그룹 중 하나 및 [사용자 그룹] 으로 설정하십시오.

추가 버튼을 클릭하십시오.

정책 에 대해 속성 조건과 일치하는 인증 요청을 ACCEPT 하도록 선택하고, 추가 속성 에 Cisco InBound ACL 을 선택하십시오.

값 에 Cisco ACL을 입력하십시오. 예시:

Permit ip any host 192.168.55.200 deny ip any any

추가 버튼을 클릭하십시오.

생성 버튼을 클릭하십시오.

선택된 그룹 구성원으로부터 인증 요청이 수락되면 액세스 제어 목록이 적용되어 네트워크 리소스에 대한 액세스가 제한됩니다.

RADIUS 속성을 통한 인증에 대한 자세한 내용은 다음을 참조하십시오: Authorization 설정